新用戶登錄后自動創建賬號

登錄

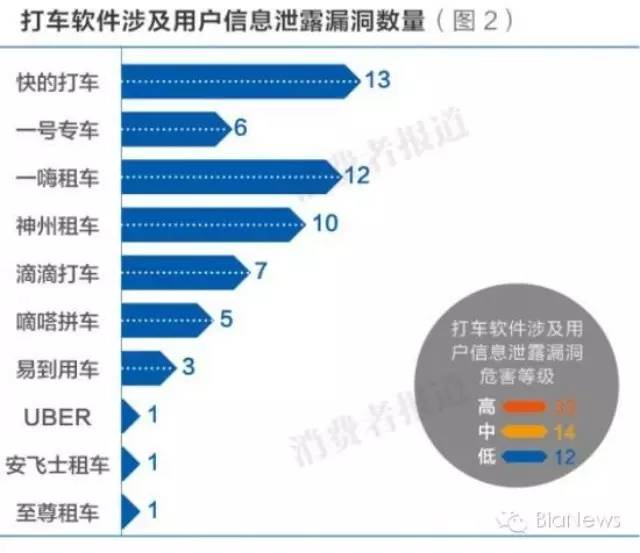

互聯網漏洞曝光平臺——烏云網2015年5月向《消費者報道》提供的數據顯示,自2014年1月份到2015年5月上旬,共發布59個關于打車軟件的安全漏洞,涉及廠商多達9家,其中快的、滴滴、Uber等行業領先企業赫然在列。

高危漏洞頻遭忽略

在上述漏洞中,危害等級為“高”的漏洞達33個,占比55.9%;中危漏洞14個,占23.7%;低危漏洞 12個,占20.3%。其中,快的打車被發布的安全漏洞數最多,達19個(包括一號專車漏洞),一嗨租車和神州租車分別以12個、10個的漏洞數緊隨其 后,而滴滴打車漏洞數則為7個。(如圖)

在漏洞類型方面,被直接標記為“敏感信息泄露”或者“重要敏感信息泄露”的漏洞有9個,可能會造成軟件用戶信息泄露的漏洞至少達25個。

360手機安全專家萬仁國告訴《消費者報道》記者,“打車軟件本身是一個應用,會有一些數據,這些數據都是在服務器上會存在的。如果這個應用不夠健全,存在的漏洞被人利用,導致拖庫,可以拿到所有的數據。”

所謂“拖庫”是指黑客入侵有價值的網絡站點,把注冊用戶的資料數據庫全部盜走的行為。烏云網核心白帽子“豬豬俠”認為,“軟件用戶信息泄露的根 本原因是開發人員的安全意識不足。”他表示,大多數的漏洞在軟件系統設計之初就可以避免,但由于部分開發人員不夠重視,造成軟件存在了漏洞,繼而導致用戶 信息存在了被黑客拖庫的可能性。

令人更加不安的是,在被告知軟件存在安全漏洞之后,依然有11個漏洞被相應廠商選擇忽略。其中,嘀嗒拼車的5個安全漏洞全部被忽略,包括了在今年3月份有白帽子發布的“嘀嗒拼車SQL注入泄露用戶敏感信息(包括車主證件, 銀行卡號等)”的漏洞。

SQL注入可以通過在Web表單中輸入(惡意)SQL語句,得到一個存在安全漏洞的網站上的數據庫。這一高危漏洞被發布者指出可能導致嘀嗒拼車用戶的銀行卡號、車主證件等信息外泄。然而這條漏洞顯示的狀態卻是“已經通知廠商但廠商忽略漏洞”。

“漏洞忽略與否取決于漏洞對業務的影響度。比如,漏洞本身危害是不是可以直接影響服務器,以及涉及的是否是核心數據等等。”易到用車一位不愿透露姓名的技術工程師向本刊記者表示。

被黑信息“用途”多

自2014年年初快的、滴滴兩款打車軟件的“燒錢大戰”之后,打車軟件吸引了大批的注冊用戶。毫無疑問,這迅速聚集起來的大批量的用戶信息自然成為了不少黑客覬覦的“香餑餑”。

5月6日,北京青年報報道稱在淘寶平臺已有賣家開始公然出售Uber用戶信息,包括用戶姓名、手機號碼、信用卡的信息。雖然在曝光后,該商品迅速被下架,Uber相關負責人也立馬現身辟謠,但這仍然牽動了不少用戶敏感的神經。

淘寶網消費者客服人員查詢后向《消費者報道》記者證實,在2015年5月5日名為“小蛋卷家”的淘寶店鋪確實上架了“UBER用戶信息”的商品,每份一元,最終成交記錄為5筆,共27份商品被出售。

對于賣家在淘寶上公開售賣用戶信息的違規行為,該客服人員表示,賣家在申請該店鋪的時候可能是以售賣其他正規商品的名義申請的,后來突然轉換成出售用戶信息,只能通過后續的審核進行跟進處理。

“一旦數據庫被拖庫之后,相關信息被公開售賣是存在可能的。比如說信息里有一些車主信息,如果我是保險公司,我把這個信息買下來之后,我可以看 看他的汽車保險狀況。如果信息里還存在用戶信用卡賬號、有效期限等信息,一旦信息被黑,不法分子就能用這些信息做黑卡,進行盜刷。” 萬仁國表示。

信息被黑出去之后除了拿去賣,還可以用來撞庫。“一般而言很多人的賬號跟密碼用的都是同一個。如果我有了一個人打車軟件的賬號密碼,可以用它嘗試登陸這個人的支付寶、微信等等,一旦成功了,我就可以把賬號里的錢進行轉賬和消費。” 萬仁國充道。

漏洞修復全賴程序員

實際上,軟件存在安全漏洞并不是值得大驚小怪的事情。

安全顧問、游俠安全網站長張百川告訴記者,“軟件有漏洞很正常,能不能及時修復才是關鍵,軟件程序員有著不可推卸的責任,程序員如果重視安全工作,能夠避免80%的漏洞,另外的20%,還是得靠程序員。”

當然,如果擁有用戶信息的公司重視安全工作,能夠避免大部分的漏洞,剩下的一些詬病可以通過安全管理來改善。比如,廠商在收到烏云網等平臺反饋的漏洞之后能夠及時進行修復,就是安全管理的一部分。

有3個安全漏洞被“發現”的易到用車相關負責人向本刊回應稱,“已有專業的安全人員去做一些安全工作,敏感數據的存儲都采取加密的方式。針對被發布的三個安全漏洞,易到用車已經在第一時間處理,涉及數據是部分業務的數據”。

“軟件其實是動態的,系統也是動態的,沒辦法評判打車平臺是不是一直安全。原來沒有漏洞,軟件更新了,說不定就產生漏洞了,所以說軟件并沒有絕 對的安全。一般來說用戶越多的平臺相對而言安全性會更高一些。互聯網免費,大家的選擇有很多,用腳投票是最直接的。” 萬仁國最后對記者表示。